Suwito Pomalingo | Seize The Day

Journey to Cybercrime Underground (Part-2)

Dibagian kedua ini kita akan membahas ekosistem cybercrime terkait forum-forum underground dan kemudian akan fokus pada peran para cybercriminal, tools dan layanan yang sering diperjual-belikan di forum-forum underground. Tujuan dari postingan ini bukan untuk menyediakan informasi yang lengkap, melainkan sebagai gambaran tentang jenis-jenis operasi dan ancaman yang kerap kita dapatkan di dunia underground.

Typical Forum Actor Roles

Market cybercrime underground mencakup beberapa actor (pelaku) yang mempunyai peran penting secara keseluruhan dalam pengoperasian kegiatan cybercriminal. Mari kita lihat apa saja perannya.

- Malware / Exploit Developer

Mereka ini adalah programmer yang mengembangkan aplikasi/software atau tools dan exploit yang berbahaya yang kerap digunakan untuk melakukan aktivitas cybercriminal. Tools yang dikembangkan seperti Remote Access Trojans / Remote Administration Tools (RAT), Exploit Kits (EKs), Crypters, Keyloggers, dan Information Stealers (InfoStealers). Para programmer kelas atas adalah individu yang secara teknis memiliki pengetahuan dan ketrampilan dalam membuat tools dan software exploit serta dalam hal membypass sistem keamanan untuk mencapai tujuan dari proses penyerangan.

Walaupun para programmer adalah otak dari tool-tool dan software tersebut diatas, namun mereka biasanya tidak menggunakannya langsung ke target atau korban. Namun, mereka menjual tools dan software ke underground market untuk mendapatkan keuntungan. Kebanyakan dari mereka memasarkan produk dengan penafian bahwa produk tersebut benar-benar untuk tujuan pendidikan dan tidak boleh digunakan untuk aktivitas ilegal (bahasa yang sering mereka gunakan untuk menjauhkan diri mereka dari kemungkinan penggunaan tools secara ilegal). - Back Office Support: Marketing

Tools yang dijual di market underground, menggunakan teknik pemasaran layaknya bisnis tradisional. Mereka menggunakan iklan dengan layout yang tampak profesional. Iklan-iklan tersebut menggabungkan elemen seperti fitur dan kemampuan tools atau layanan masing-masing. Hal ini tentu saja dapat meningkatkan angka penjualan terhadap tools dan layanan mereka.

- Back Office Support: Malicious Training Provider

Secara individu mereka memberikan layanan training/pelatihan, termasuk aspek seperti teknik serangan, infeksi malware dan metode penyebaran. Begitu juga dengan hosting dan pengelolaan infrastruktur untuk botnet. Penawaran mereka juga mencakup prosedur-prosedur yang terdokumentasi dengan baik, mudah dipahami, dan langkah-langkah bagi siapa saja yang ingin mempelajari lebih lanjut tentang tip dan trik operasi cybercrime yang berhasil. - Back Office Support: Resource-Based Services Provider

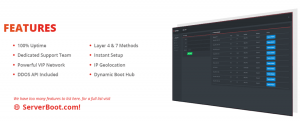

Pada bagian ini mereka menawarkan berbagai jenis layanan, seperti Bullet Proof Hosting Service (BPHS), Distributed Denial of Service (DDoS), dan lain-lain. Penawaran semacam ini sudah diatur sebelumnya, dan seringkali dengan jaminan ketersediaan dan kinerja tinggi. - Attack Operator: The Cybercriminal

Para operator cybercriminal ini biasanya membeli alat, eksploitasi, dan layanan yang diiklankan di forum underground. Mereka menggunakannya untuk melakukan penyerangan dan mencuri data dari korban baik individual atau organisasi (perusahaan). Keahlian dan skill mereka sangat bervariasi, mereka terdiri dari yang sudah berpengalaman menjadi cybercriminal ataupun yang baru memasuki dunia cybercrime yang biasa disebut newbi.

Tools

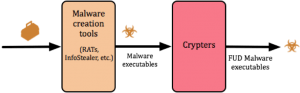

Beberapa tools yang sering dijual di forum underground ini seperti RATs, Crypters, and Infostealers. Tools ini memungkinkan adanya penggabungan beberapa fitur seperti security control evasion dan kemampuan operasional. Berikut akan dijelaskan beberapa tools yang paling sering digunakan di ekosistem cybercrime.

RAT’s

Remote Administration Tools, atau alternatif Remote Access Trojans, memungkinkan malicious actor untuk bisa mengendalikan komputer korban. Modern-day RAT adalah tools yang memiliki keandalan dan serbaguna yang biasa digunakan untuk berbagai kepentingan.

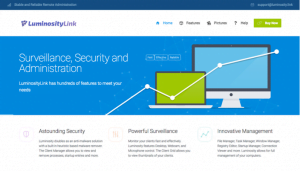

- LuminosityLink

Dengan harga hanya $40, LuminosityLink adalah fitur RAT yang lengkap dengan kemampuan keylogging yang dapat menginjeksi kodenya ke hampir setiap proses dalam komputer target. Malware ini juga dapat melakukan download payload tambahan, meningkatkan fleksibilitas dalam penggunaan oleh operator penyerang. - Ozone

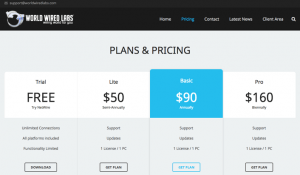

Ozone RAT adalah tools yang tersedia secara komersial, sangat populer karena kaya akan fitur, mudah dalam penggunaan, dan tentunya dengan biaya yang rendah. Tools ini tersedia di Indexed Web dengan harga $20 untuk “Standar Package” dan $50 USD untuk “Platinum Package”. - Netwire

Netwire tersedia secara komersial dan banyak juga digaunakan oleh malicious actors untuk mengendalikan komputer korban dari jarak jauh. Di situsnya kita bisa mendapatkan trial version dengan gratis, serta dengan dukungan dan versi update. Untuk versi Lite, harganya $50 USD untuk lisensi 6 bulan, versi Basic $90 USD untuk lisensi 1 tahun, dan versi Pro seharga $160 USD untuk lisensi 2 tahun. - Orcus

Orcus merupakan type RAT terbaru yang dipasarkan sejak April 2016. Harganya $40 USD, sangat terjangkau dan hampir mirip dengan RAT yang lebih dahulu populer. Namun RAT ini memberikan fitur yang berbeda dengan lainnya, seperti dukungan pluggin support dan development dengan manual dokumentasi yang baik. Hal ini memungkinkan pembeli yang memiliki pengetahuan pemrograman seperti Visual Basic .Net, Visual C# atau C++ untuk bisa menambah sendiri fitur Orcus.

Infostealers

InfoStealers merupakan sub-class dari surveillance malware yang dapat mengcapture berbagai elemen seperti keystroke (penekanan tombol keyboard komputer), status layar monitor, dan file atau data yang tersimpan yang kemudian semua elemen itu akan dikirimkan oleh infostealer ke penyerang. Jenis malware ini dapat digunakan untuk melakukan penyerangan ke komputer korban, juga dapat dilakukan untuk melayani masukan operasi-operasi yang terintegrasi dan bersifat progresif.

- Keybase

Keybase merupakan family dari keylogger malware yang telah terlacak sejak Juni 2015, dimana saat itu dijual seharga $50 USD secara langsung dari website komersil. Source code dari malware ini telah bocor dan mudah didapat, sehingga programmer manapun bisa mengembangkannya dan disesuaikan dengan tujuannya. - Predator Pain / HawkEye

Kedua tools yakni Predator Pain dan turunanya HawkEye merupakan keyloggers yang memiliki fitur tambahan seperti web browser, email client credential dumping, screen capture, dan capture information exfiltration. Kedua tools ini bisa didapatkan melalui forum-forum underground, meskipun HawkEye secara resmi ditawarkan untuk beberapa waktu melalui situs komersial di Indexed Web. - iSpy

Keylogger off-the-shelf ini target pasarnya adalah orang yang tidak memiliki keahlian teknis tinggi. Biasanya digunakan untuk memantau anggota keluarga, karyawan.

Crypters

Crypters memainkan peran penting dalam siklus pembuatan malware secara keseluruhan. Crypters memungkinkan pelaku cybercriminal untuk membuat malware yang dapat melakukan bypass kebijakan keamanan tanpa adanya alarm atau notifikasi.

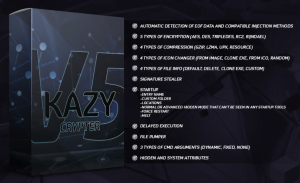

- Kazy Crypter

Kazy Crypter telah tersedia di market underground sejak tahun 2014 dengan 5 versi. Biaya dari crypter ini bisa didapatkan dari range $13 USD untuk 30 hari sampai $35 USD untuk 180 hari. Tools ini banyak digunakan dengan dikombinasikan dengan tools lainnya seperti LuminosityLink, NanoCore dan lainnya, yang sebelumnya telah dilakukan pengujian untuk kompatibilitasnya. - Ghost Crypter

Jenis Crypter lainnya yang tersedia di pasaran adalah Ghost Crypter yang didistribusikan tanpa adanya dependensi. Hal ini tentu jarang terjadi. Sebagai perbandingan, Kazy Crypter memiliki dependensi pada .Net 2.0, yang tanpa .Net 2.0 Kazy Crypter tidak dapat dijalankan.

Services

Cyber Underground marketplace tidak hanya menyediakan layanan jual beli tools saja, namun juga mencakup layanan penyebaran malware, hacking/exploitation, DDoS / Stress Testing, marketting dan desain grafis, hosting, pertukaran mata uang, dan masih banyak lainnya.

Malware Spreading Services

Malware Spreading Service ini memberikan tutorial langkah demi langkan untuk melakukan malicious campaign. Mereka biasanya memberikan panduan dan prosedur untuk melakukan exploit, bagaimana melakukan infeksi malware terhadap sistem komputer, exfiltrate information menggunakan berbagai macam alat.

Instantlyspreading

“Instantlyspreading” ini adalah salah satu layanan penyebaran malware yang dijual di pasaran dengan tiga skema penetapan harga seperti yang ditunjukkan pada gambar dibawah ini.

Bullet Proof Hosting Service Providers

Penyedia layanan Bullet Proof Hosting Service (BPHS) memungkinkan para cybercriminal untuk menghostingkan konten berbahaya tanpa adanya resiko untuk dihapus atau resiko lainnya. Ada beberapa penyedia BHPS yang menawarkan layanan dengan legitimasi bisnis yang sah. Namun ada juga beberapa penyedia yang secara terbuka menawarkan layanan mereka ke malicious actors.

Salah satu contoh penyedia BHPS ini seperti hostmy.su, sebuah pilihan hosting yang sangat populer dengan custom Fast Flux system yang menjamin tikat availibility yang tinggi.

DDoS Services

Distributed Denial of Service (DDoS) atau yang dikenal sebagai Stress Testing adalah online resource yang digunakan untuk menguji ketahanan situs web. Malicious actors menggunakan layanan ini untuk membuat down sebuah website dan pengguna internet. Biasanya layanan ini memberikan layanan untuk melakukan penyerangan dengan volume besar pada layer 4 (transport) dan layer 7 (application) -layer pada network TCP/IP- yang menghabiskan resource pada target sehingga membuat sistem web tidak memberi respon terhadap para pengguna yang sah, sampai pada akhirnya sistem web tersebut down.

Marketing Services

Layanan pemasaran seperti desain grafis, brand management, dan periklanan berperan sebagai bagian dalam mengkomunikasikan secara profesionalisme terkait penawaran cybercrime underground. Upaya ini menciptakan persepsi masyarakat dan “feel” untuk produk dan layanan dengan kualitas yang baik.

Payment Services

Metode pembayaran untuk underground marketplace sangat bervariasi berdasarkan faktor tertentu seperti legalitas penawaran yang resmi dan segmen cybercrime.

- BitCoin

BitCoin (BTC) merupakan cryptocurrency pertama muncul. BTC digunakan untuk transaksi keuangan yang sah. Banyak yang menyukai BitCoin terutama kalangan cybercriminal dikarenakan sifatnya anonimity. Sangat sulit melacak dengan siapa dan kepada siapa melakukan transaksi. - Conventional Payment Cards

Beberapa tools dan layanan mungkin dapat dibeli menggunakan pembayaran konvensional seperti bank umum dan kartu kredit, atau umumnya menggunakan layanan broker sebagai perantara seperti penggunaan PayPal. Hal ini setidaknya untuk mendukung argumen bahwa transaksi ini adalah legal atau untuk penggunaan pendidikan sehingga tidak dianggap ilegal.

Disisi lain, cybercriminal memiliki sarana yang memadai untuk dapat dengan mudah menggunakan kartu debit/credit yang dicuri untuk melakukan pembelian. Apakah kartu tersebut dicuri secara langsung atau melalui kumpulan informasi yang tersedia di forum carder.

Tools dan layanan yang digunakan oleh malicious actors secara konstan terus dikembangkan dan dijual di pasar cybercrime uderground. Penawaran terus berkembang dan menimbulkan ancaman yang serius bagi perusahaan atau individu. Kemudahan diperoleh, penggunaan yang mudah, dan harga yang rendah dari tools dan layanannya memungkinkan cybercrime tumbuh subur dan terus berkembang di dunia digital. Kesadaran dan pemahaman yang lebih dalam tentang tools, layanan, dan bagaimana setiap individu dalam berkolaborasi dengan underground cybercrime ecosystem dan bagaimana mengoperasikannya untuk mendapatkan keuntungan finansial, semua itu merupakan inputan untuk organisasi (perusahaan) atau individu untuk mencegah ancaman-ancaman cybercrime.

Bersambung…

kalok umumnya di bang inidonesia menggunakan sistem pembayaraa apa.?